Qu'est-ce que le journal d'audit ?

Présentation

Un journal d'audit enregistre les opérations effectuées par le système.

L'administrateur doit analyser les données stockées dans le système en cas d'accès illégal ou falsifié ou à expiration d'un délai défini (environ une fois par mois).

Pour utiliser cette fonction ; le réglage suivant est nécessaire.

- Réglez [Sécurité renforcée] sur [Activé].

- Pour en savoir plus sur [Sécurité renforcée], voir [Sécurité renforcée].

- Les mots de passe doivent être modifiés immédiatement si les résultats de l'analyse du journal d'audit révèlent qu'un mot de passe a été compromis.

- Il est également possible que le mot de passe ait été falsifié et que le propriétaire d'origine ne puisse plus accéder. L'administrateur doit contacter les utilisateurs concernés pour vérifier si tel est le cas et les aider à modifier leur mot de passe ou à supprimer les données enregistrées.

- Si le document supposé avoir été enregistré ne l'a pas été ou si son contenu a été modifié, c'est peut-être dû à une activité illégale. Le même type de réponse est nécessaire.

Les journaux d'audit fournissent les informations suivantes.

date/heure | Date et heure de consignation des opérations concernées dans le journal |

périphérique | Indique le nom du modèle. |

n°s | Indique le numéro de série de ce système. |

typejournal | Indique le type de journal d'audit. |

action | Description de l'action Pour plus de détails, voir le "tableau des éléments enregistrés dans le journal d'audit". |

ID | Indique la personne qui a effectué l'opération ou la protection des données à sécuriser. "-1" : opération effectuée par un technicien de maintenance "-2" : opération effectuée par l'administrateur "-3" : opération effectuée par un utilisateur non enregistré Autres entiers que ceux précités : chaque cible d'une connexion sécurisée ID utilisateur : 1 à 1 000 caractères numériques ID utilisateur sécurité (défini sur ordinateur pendant l'impression sécurisée) : 1 à 5 caractères numériques (nombre défini par l'utilisateur) |

résultat | Affiche les résultats des opérations. Les saisies réussies ou infructueuses des mots de passe sont affichées respectivement comme correctes (OK) ou incorrectes (NG). Les résultats d'opérations ne requérant pas un mot de passe d'authentification sont répertoriés comme étant corrects (OK). |

Éléments de réglage

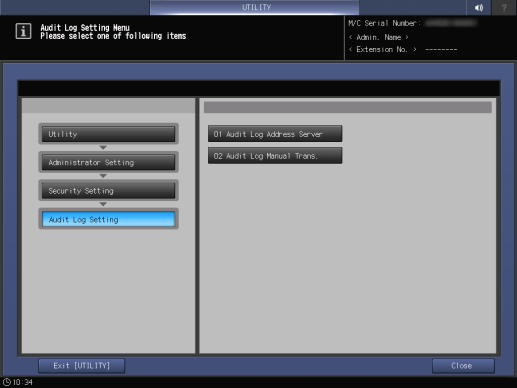

Accès à l'écran

Panneau de contrôle - Utilitaire/Compteur - [Config. administrateur] - [Configuration sécurité] - [Config. journal d'audit]

Élément de réglage | Description |

|---|---|

Définition de l'adresse du serveur syslog pour l'envoi des journaux d'audit. | |

Envoi manuel de journaux d'audit. |

Tableau des éléments enregistrés dans le journal d'audit

Action enregistrée | Description de l'opération | ID audit | Résultat d'audit |

|---|---|---|---|

Authentification utilisateur et identification | |||

1 | Exécuter l'authentification de l'ingénieur S.A.V. | ID ingénieur S.A.V. | OK/échec |

5 | Changer ou enregistrer mot de passe CE | ID ingénieur S.A.V. | OK |

2 | Exécuter l'authentification administrateur | ID administrateur | OK/échec |

6 | Changement/enregistrement du [Code administrateur] | ID CE/ID administrateur | OK |

11 | Exécution de l'[Identification utilisateur] | ID utilisateur*1/ID non enregistré*2 | OK/échec |

Modification d'utilisateur | |||

7 | Création d'utilisateur par l'administrateur | ID Utilisateur | OK |

8 | Changement/enregistrement du [Code d'accès] par l'administrateur | ID Utilisateur | OK |

9 | Suppression d'utilisateur par l'administrateur | ID Utilisateur | OK |

10 | Changement d'attribut utilisateur par l'administrateur | ID Utilisateur | OK |

12 | Modifications par l'utilisateur des attributs de l'utilisateur (changement de [Code d'accès], etc.) | ID Utilisateur | OK |

Utilisation des fonctions d'administration et changements dans [Configuration sécurité] | |||

3 | Réglage/modification de [Sécurité renforcée] | ID administrateur | OK/échec |

41 | Changement de [Config.règles mot passe] | ID administrateur | OK |

42 | Changement de [Configuration réseau] | ID administrateur | OK |

43 | Changement de [Config. auto. connex service] | ID administrateur | OK |

Utilisation des fonctions d'administration et audit de sécurité | |||

4 | Sortie d'un journal d'audit (vérification connexion au serveur syslog) | ID administrateur | OK/n° err |

44 | Changer configuration de destination du journal d'audit | ID administrateur | OK |

Utilisation des fonctions d'administration et prise en charge du cryptage | |||

45 | Départ [Config. cryptage stockage] | ID non enregistré | OK |

46 | Changement de [Config. cryptage stockage] | ID administrateur | OK |

47 | Modification du mot de passe pour [Config. cryptage stockage] | ID administrateur | OK |

Utilisation des fonctions d'administration et protection de l'environnement d'exploitation des fonctions de sécurité | |||

49 | Exécution de l'[ISW] | ID CE/ID administrateur | OK/échec |

50 | Exécution de l'[Diagnostic firmware] | ID administrateur/ID non enregistré | OK/échec |

51 | Exécution de l'[Diagnostic périphérique] | ID administrateur/ID non enregistré | OK/échec |

Changement d'heure (utilisation des fonctions d'administration et protection de l'environnement d'exploitation des fonctions de sécurité) | |||

20 | Définir l'heure et la date | ID Utilisateur | OK |

Lancer et/ou terminer fonction d'audit | |||

52 | Mise sous tension (lancer la fonction d'audit) | ID non enregistré | OK |

53 | Mise hors tension (terminer fonction d'audit) * Alimentation auxiliaire | ID non enregistré | OK |

54 | Mise hors tension (terminer fonction d'audit) * Alimentation principale | ID non enregistré | OK |

Fin/opération de tâche | |||

16 | Supprimer tâches enregistrées | ID Utilisateur | OK |

21 | Imprimer tâches de copie | ID utilisateur/ID non enregistré | OK/échec |

22 | Enregistrer tâches de copie | ID utilisateur/ID non enregistré | OK/échec |

23 | Imprimer tâches d'impression | ID utilisateur/ID non enregistré | OK/échec |

25 | Exécuter tâches de numérisation | ID utilisateur/ID non enregistré | OK/échec |

26 | Imprimer tâches enregistrées | ID utilisateur/ID non enregistré | OK/échec |

27 | Modifier ou réenregistrer tâches enregistrées (déplacer ou copier) | ID utilisateur/ID non enregistré | OK/échec |

28 | Rappeler tâches enregistrées | ID utilisateur/ID non enregistré | OK/échec |

29 | Sortir fichiers de tâches enregistrées | ID utilisateur/ID non enregistré | OK/échec |

*1: l'ID du journal d'audit est enregistré en tant qu'ID utilisateur lorsque [Identification utilisateur] réussit ou lorsque le nom d'utilisateur est enregistré, mais que le mot de passe ne correspond pas.

*2: l'identifiant du journal d'audit est enregistré en tant qu'identifiant d'utilisateur non enregistré quand l'[Identification utilisateur] échoue avec un nom d'utilisateur non enregistré.

Le propos d'analyse des journaux d'audit est de comprendre les points suivants et de mettre en œuvre les contre-mesures.

Accès et/ou modification frauduleuse des données

Cible de l'attaque

Détails de l'attaque

Résultat de l'attaque

Si le journal indique "NG" (Incorrect) comme résultat de la tentative d'authentification avec mot de passe (action 01, 02, 11), l'élément cible protégé par mot de passe a peut-être fait l'objet d'une attaque.

Les entrées du journal indiquant un échec (NG) d'authentification par mot de passe identifient l'opérateur via l'ID et indiquent si des actions non autorisées ont eu lieu quand l'authentification par mot de passe a échoué.

Même si l'authentification par mot de passe a réussi (OK), vous pouvez tout de même vérifier si l'action a été effectuée par l'utilisateur autorisé. Il est recommandé de procéder à des contrôles minutieux, en particulier lorsqu'une authentification réussie (OK) intervient après une série de tentatives infructueuses (NG) ou lorsque l'authentification par mot de passe intervient en dehors des heures normales d'exploitation. Il s'agit probablement d'un acte illégal.

Étant donné que tous les résultats d’opérations, hormis l'authentification par mot de passe, sont répertoriés comme étant réussis (OK), utilisez les champs ID et Action pour déterminer si des actions non autorisées ont été accomplies.

Vérifiez l'heure de l'opération pour voir si la personne à l'origine de la cible identifiée a effectué des actions non autorisées.

en haut à droite d'une page, il se transforme en

en haut à droite d'une page, il se transforme en  et est enregistré comme signet.

et est enregistré comme signet.